Zadzwoń lub zostaw wiadomość.

Chętnie pomogę.

i odzyskanie bezpieczeństwa strony

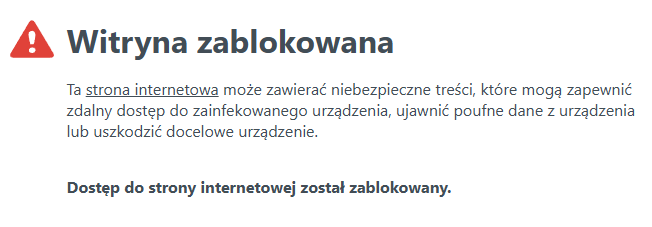

Klient zgłosił się z problemem „niedziałającej strony WordPress”. Przy próbie wejścia na witrynę użytkownicy widzieli albo komunikat z oprogramowania antywirusowego ostrzegający, że strona może zawierać niebezpieczne treści i została zablokowana ze względów bezpieczeństwa:

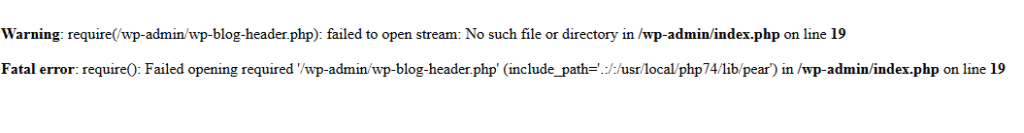

albo widzieli taki ekran zamiast strony głównej:

Celem było pełne oczyszczenie i odwirusowanie WordPress, usunięcie przyczyny problemu oraz przywrócenie bezpieczeństwa i reputacji domeny.

Pierwsze symptomy wskazywały na zaawansowaną infekcję:

Co istotne – przez długi czas strona mogła sprawiać wrażenie działającej poprawnie, a infekcja rozwijała się w tle bez wiedzy właściciela.

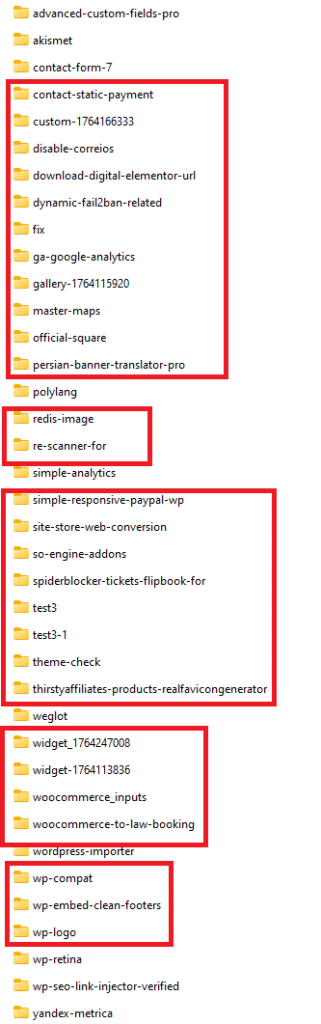

Analiza wykazała, że nie była to pojedyncza luka ani prosty malware, lecz rozbudowany, wielowarstwowy mechanizm infekcji:

Dodatkowo na stronie znajdowało się około 2000 fałszywych wpisów blogowych, które zostały zaindeksowane przez wyszukiwarki.

Złośliwe oprogramowanie działało w kilku etapach:

W praktyce oznacza to, że infekcja mogła działać przez bardzo długi czas, wpływając negatywnie na reputację domeny i widoczność strony w Google.

Proces naprawy został przeprowadzony kompleksowo:

Po zakończeniu prac:

Należy zaznaczyć, że blokada antywirusa może utrzymywać się jeszcze przez pewien czas, nawet po pełnym oczyszczeniu strony. Jest to efekt wcześniejszej reputacji domeny i wymaga aktualizacji statusu bezpieczeństwa po stronie wyszukiwarek i systemów ochrony.

Ten przypadek pokazuje, że:

Moje rekomendacje:

Klient odzyskał:

To case study pokazuje, że nawet bardzo zaawansowane infekcje można skutecznie usunąć – pod warunkiem właściwej diagnozy i kompleksowego podejścia.

Zadzwoń lub zostaw wiadomość.

Chętnie pomogę.

Zadzwoń lub zostaw wiadomość.

Chętnie pomogę.